熟悉这里的朋友都知道,本站遭受木马感染已经很长一段时间了,没有两年也有一年半了……期间我想了各种各样的办法,包括但不限于:重装服务器系统、重装 WordPress、更新控制面板、装防火墙、Waf、防篡改等等,但木马始终没有去干净,本博后台总是会出现莫名其妙的插件/主题!据我测试,它们除了偶尔(极少数时间)弹点广告以外并没有做其他坏事,或者说我暂时还没察觉?

不管怎样,网络安全形势确实非常严峻。前几天,我新装了一个 WordPress 的杀毒软件Wordfence,也才过去三四天,通过其控制面板就发现针对本站后台的暴力破解竟高达 900 次,中国大陆、香港、欧洲、北美各处的攻击源都有!尽管我通过访问日志一直发现有针对本站的暴力破解,但从来没有统计过,令人震惊。

后台密码暴力破解是十分常见的黑客攻击方式,成本低廉,黑客拿到网站的登录地址使用密码字典不断爆破就可以了,有些安全意识比较差的伙伴,网站使用了弱密码就会中招。在这个地球上,超过半数的网站系统采用了 WordPress,其后台登陆地址默认的都是domain.com/wp-login.php,不晓得有多少人中招。

因此,这个登录入口地址有必要改掉它。这里主要介绍一种简单修改 WordPress 后台登录地址的方式,提高我们网站的安全性,不算教程,只是我个人的备忘录。

使用纯代码修改 WordPress 后台登录地址

将下面的代码添加到你当前主题的functions.php文件,在网站仪表盘>外观>主题编辑器中可以找到(或是利用 WinSCP 等工具登录服务器直接修改文件):

//修改后台登录地址为 ~/wp-login.php?fuck=off

add_action('login_enqueue_scripts','login_protection');

function login_protection(){

if($_GET['fuck'] != 'off')header('Location: https://www.shephe.com/');

}如果你不修改直接添加这段代码,你网站的后台登录地址就是网站首页/wp-login.php?fuck=off,以后登录 WordPress 后台若无?fuck=off这个参数则会跳转到代码中定义的https://www.shephe.com/,不信,你可以试试我的。因此,如果您想再个性化一些,请把这三处地方修改成自己想要的,另外,我不建议你把跳转地址设置成网站首页。

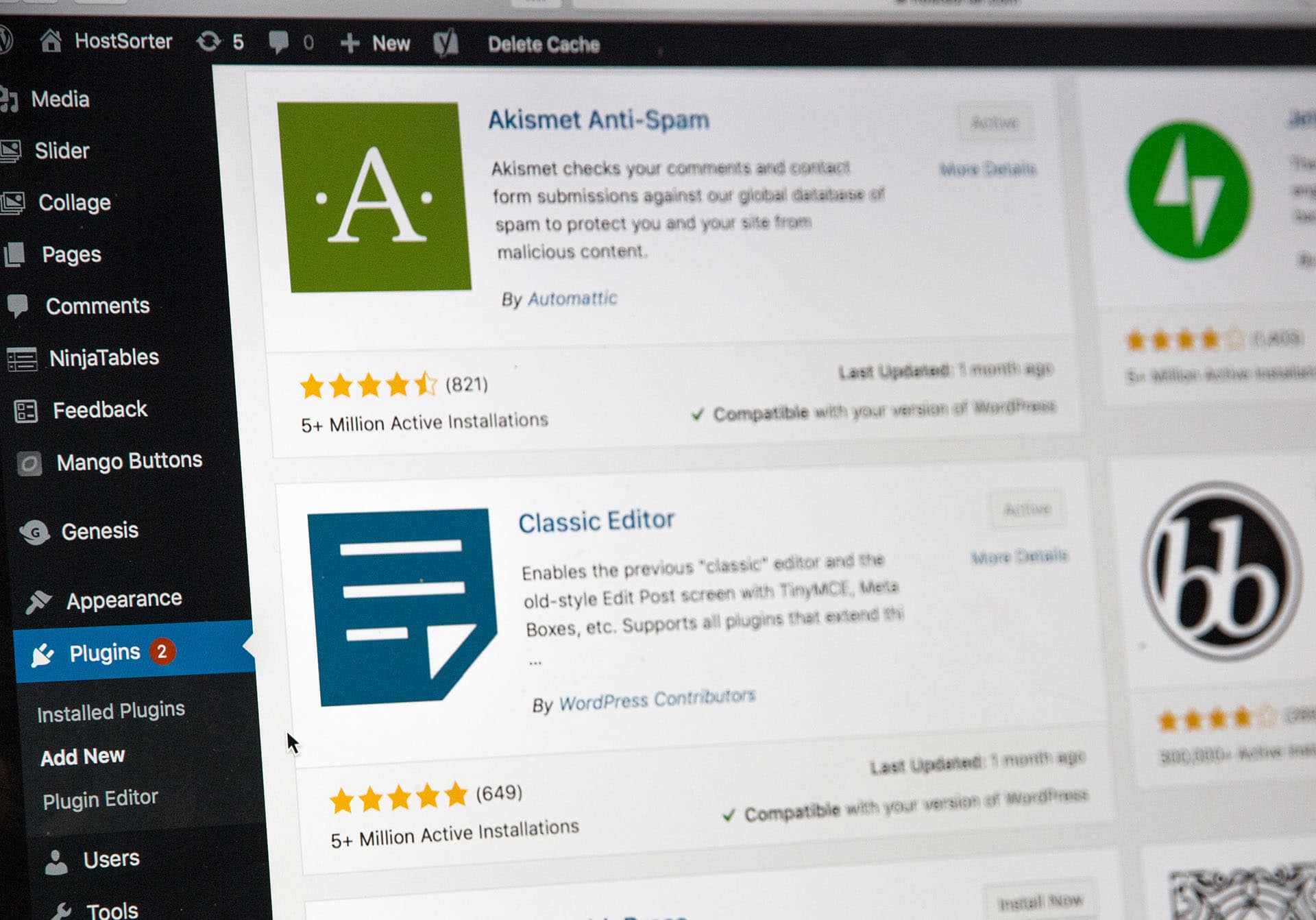

好了,是不是很简单?据我所知,还有些插件也能实现这个功能,比如:WPS Hide Login,这里就不展开了。

fuck=off哈哈..